Lista de verificação de conformidade do call center

Mantenha-se em conformidade com nossa lista de verificação de conformidade do call center. Saiba mais sobre segurança de rede, proteção de dados, PCI DSS e muit...

Uma lista de verificação abrangente de segurança do call center para ajudá-lo a proteger dados de clientes, prevenir violações e garantir conformidade com padrões de segurança.

Você tem certeza de que seu call center é seguro? Se não, passe por esta lista de verificação de segurança do call center.

Discutiremos as medidas de segurança mais importantes que você precisa tomar para proteger seu negócio. Cobriremos tudo, desde proteção de senha até criptografia de dados. Seguindo nossas dicas, você pode ter certeza de que seu call center estará seguro contra hackers e outras ameaças externas.

Um call center é uma parte crítica de qualquer negócio. É a linha de vida que o conecta aos seus clientes. E, como qualquer outro ativo importante, precisa ser protegido.

É por isso que preparamos esta lista de verificação de segurança do call center. Ela ajudará você a identificar pontos fracos na segurança do seu centro de contato, bem como fornecer dicas de segurança do call center sobre como corrigi-los.

Medidas fortes de controle de acesso são essenciais para qualquer call center. Elas ajudam você a prevenir acesso não autorizado ao seu sistema e dados. Autenticação multifator, logon único e controle de acesso baseado em função são todas ótimas opções a considerar.

A autenticação multifator adiciona uma camada extra de segurança. Isso torna mais difícil para os hackers ganharem acesso ao seu sistema.

Um sistema de autenticação multifator exige que os usuários forneçam mais de uma evidência para confirmar sua identidade. O logon único permite que os usuários façam login com um conjunto de credenciais em vez de vários conjuntos. O controle de acesso baseado em função restringe os usuários apenas às áreas e dados que precisam acessar.

Representantes de atendimento ao cliente têm acesso a dados sensíveis de clientes. É por isso que é importante limitar os níveis de acesso aos seus privilégios.

Ajuda você a prevenir acesso não autorizado a dados sensíveis de clientes e evita que vazem da empresa.

Restrinja o acesso a certas áreas do call center. Limite a quantidade de tempo que um agente pode passar em cada área. Monitore a atividade do agente e sinalize qualquer comportamento suspeito.

Insistir em mudanças regulares de senha é uma medida de segurança elementar.

Alterar senhas regularmente ajuda a prevenir acesso não autorizado ao seu sistema. Também ajuda a proteger seus dados no caso de uma senha ser vazada ou roubada.

Você pode usar uma ferramenta de gerenciamento de senhas que gerará e armazenará senhas para você. Você também pode configurar seu próprio cronograma de rotação de senhas. Por exemplo, você pode exigir que os usuários alterem suas senhas a cada 30 dias. Eles também devem alterar as senhas padrão imediatamente.

Com que frequência as senhas devem ser alteradas? A maioria dos especialistas recomenda alterá-las a cada 3 a 6 meses. Se, no entanto, você tiver muitas informações sensíveis, pode ser necessário alterar sua senha com mais frequência.

No caso de uma violação de segurança, você não gostaria de ficar sem acesso aos seus logs ou endereços IP .

Acessar o histórico de logs e endereços IP ajuda você a rastrear a fonte de um problema e evitar que isso aconteça novamente.

Use um serviço seguro baseado em nuvem que armazena logs e endereços IP. Isso permitirá que você os acesse de qualquer lugar e os mantenha adequadamente armazenados. Você também pode usar uma solução local, mas geralmente são mais caras.

Uma das maneiras mais comuns para malware chegar a um computador é através de programas que são instalados sem o conhecimento do usuário.

Permite que você evite acesso não autorizado ao seu sistema e dados, e protege sua empresa de responsabilidade se um programa contendo malware for instalado.

Como gerente de call center, você deve estabelecer regras rigorosas para instalar programas em computadores da empresa. Os funcionários devem ser autorizados apenas a instalar programas necessários para suas funções. Todos os outros programas devem ser proibidos.

Além disso, todos os programas devem ser instalados pelo departamento de TI para garantir que apenas programas autorizados sejam instalados em computadores da empresa. Também use uma lista de permissões de aplicativos, permitindo que você especifique quais aplicativos podem ser instalados no seu sistema, e uma lista de bloqueio, definindo aqueles que são bloqueados.

Uma das melhores maneiras de prevenir violações de segurança é manter todos os sistemas atualizados.

Atualizações regulares ajudam você a fechar qualquer brecha de segurança que possa existir. Também ajuda a proteger seu sistema de novas ameaças de segurança que podem ter surgido desde a última atualização.

Use atualizações automáticas ou você pode atualizar seu sistema manualmente. Nesse caso, é vital não esquecer de fazer isso regularmente – preste muita atenção a isso.

Revisar regularmente suas regras de rede é uma parte importante de manter seu call center seguro.

Ajuda você a identificar possíveis riscos de segurança e tomar medidas para mitigá-los.

Conduza uma auditoria de segurança de sua rede regularmente. Isso deve incluir uma revisão de suas regras de firewall, listas de controle de acesso e outras configurações de segurança.

Todos os funcionários do call center devem receber treinamento sobre políticas de segurança e conformidade.

Ajuda a garantir que todos os funcionários estejam cientes dos riscos de segurança e saibam como se proteger e proteger a empresa.

Crie um programa de treinamento que cubra todos os tópicos relevantes de segurança e conformidade. Isso deve incluir informações sobre como identificar e relatar ameaças de segurança, bem como o que fazer no caso de uma violação.

Gamificação é uma ótima maneira de encorajar os funcionários a aprender sobre segurança e conformidade.

Ajuda a manter os funcionários engajados e motivados a aprender sobre as melhores práticas de segurança.

O LiveAgent oferece recursos de gamificação que podem ser usados para encorajar os funcionários a aprender sobre segurança. Isso inclui badges, placares e recompensas por completar módulos de treinamento.

Uma base de conhecimento é um recurso valioso para funcionários de call center. Deve ser mantida segura para evitar acesso não autorizado.

Ajuda a proteger informações sensíveis e garante que apenas funcionários autorizados tenham acesso a ela.

Use controles de acesso para restringir quem pode visualizar e editar a base de conhecimento. Revise regularmente o conteúdo para garantir que esteja atualizado e preciso.

Se seu call center processa transações de cartão de crédito, você precisa garantir que os dados do titular do cartão sejam protegidos.

Ajuda a prevenir fraudes e protege as informações financeiras de seus clientes.

Cumpra os requisitos do PCI DSS (Padrão de Segurança de Dados da Indústria de Cartões de Pagamento). Isso inclui criptografar dados do titular do cartão, usar sistemas de processamento de pagamento seguros e testar regularmente suas medidas de segurança.

Manter seu software de call center atualizado com as medidas de segurança mais recentes é vital.

Software de call center deve estar em conformidade com as medidas de segurança mais recentes para proteger os dados do seu call center.

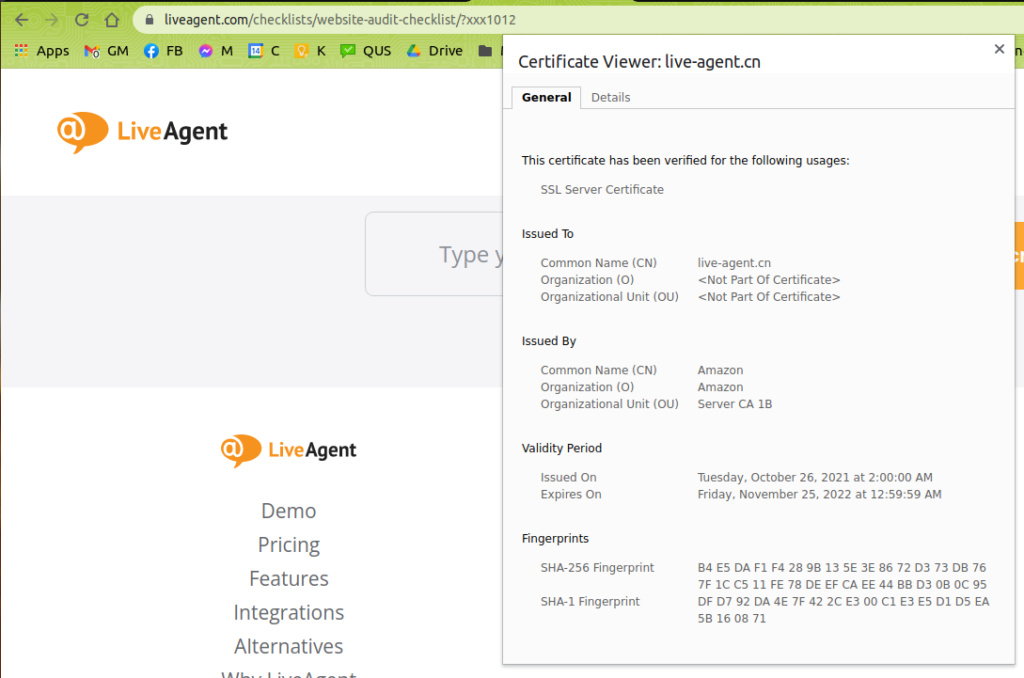

Quando você está selecionando software de call center , verifique com o provedor de serviços de software se eles têm alguma certificação de conformidade. A segurança de dados deve ser uma prioridade máxima para a empresa.

Pergunte aos especialistas da indústria se eles recomendam este software para call centers e leia avaliações online para ver se outros profissionais de call center tiveram boas experiências com ele. Alternativamente, você sempre pode entrar em contato com um consultor de segurança de call center para obter sua opinião sobre a melhor maneira de verificar conformidade.

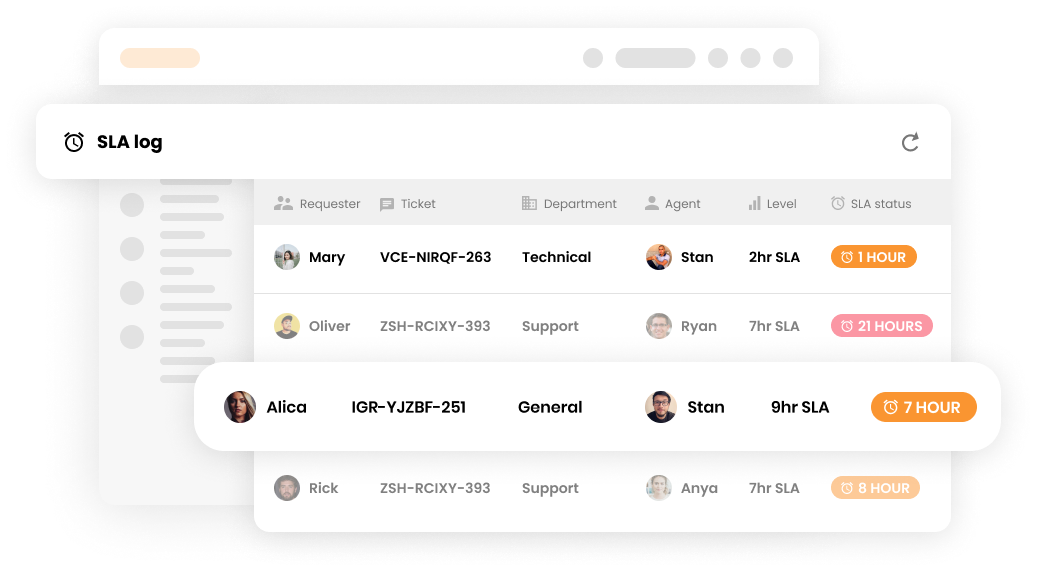

Alertas em tempo real ajudarão você a detectar e investigar atividades suspeitas rapidamente e prevenir vazamentos de dados.

Ao ser alertado imediatamente sobre qualquer acesso não autorizado, você pode tomar medidas para evitar que uma violação ocorra.

Verifique com seu provedor de software de call center para ver se eles oferecem recursos de segurança que incluem notificações sobre acesso não autorizado. Você também pode configurar um sistema de notificação separado usando uma ferramenta como IFTTT para esse fim, ou ter sua equipe de TI configurar alertas para notificá-lo sobre qualquer acesso não autorizado.

Erro humano é uma das principais causas de violações de dados. Ao automatizar o máximo possível de seus processos de call center, você pode ajudar a eliminar possíveis riscos de segurança.

Ao automatizar tarefas de call center , você aumenta as chances de serem concluídas corretamente e com segurança. Também ajuda a liberar o tempo de seus funcionários para que possam se concentrar em outras tarefas para melhorar a eficiência do seu call center.

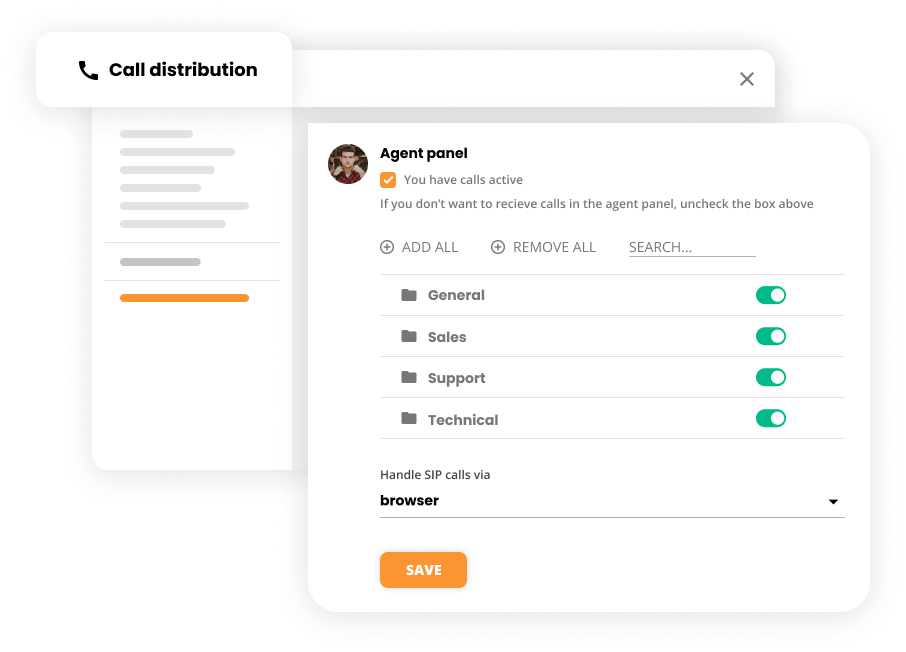

Determine quais tarefas seus agentes de centro de contato precisam gastar mais tempo e se podem ser automatizadas. Algumas tarefas, como atendimento ao cliente ou vendas, não podem ser totalmente automatizadas. No entanto, você ainda pode usar automação para partes do processo, como acompanhamentos ou agendamento de compromissos.

Por exemplo, no LiveAgent, você pode automatizar roteamento de chamadas por prioridade ou fazer uso de retorno de chamada automático . Além disso, você pode configurar regras de automação no help desk para transferir tickets para departamentos específicos, adicionar tags, marcar tickets como spam ou resolvê-los.

Existem muitas estruturas de segurança aceitas, como ISO 27001, NIST 800-53 e COBIT.

Permite que você siga um conjunto de diretrizes de segurança que já foram testadas e comprovadas. Isso também facilita para outras empresas entender sua postura de segurança e para auditores avaliarem sua conformidade.

O primeiro passo é identificar qual estrutura é mais relevante para seu negócio. Depois de fazer isso, você pode começar a mapear os controles de segurança rigorosos exigidos pela estrutura e implementá-los em seu call center.

Se seu call center fornece serviços internacionais, você deve estar ciente dos diferentes padrões de dados e privacidade que existem em cada país, por exemplo GDPR .

Os padrões de dados e privacidade variam de país para país, portanto é importante garantir que você cumpra os padrões nos locais onde opera para evitar penalidades.

A melhor maneira de fazer isso é consultar um advogado ou especialista em conformidade que esteja familiarizado com os padrões dos países em que você opera. Você não deve confiar em conselhos gerais da internet, pois os padrões podem mudar e as informações que você encontrar podem estar desatualizadas.

Criptografia de ponta a ponta é uma medida de segurança que criptografa dados na origem (o remetente) e os descriptografa apenas no destino (o receptor).

Fazer isso garante que apenas o remetente e o receptor possam acessar os dados, e evita que partes intermediárias os descriptografem ou leiam.

Você precisará escolher uma solução de criptografia de ponta a ponta que seja compatível com seu software de call center . Depois de escolher uma, você pode começar a criptografar chamadas feitas através do seu call center.

Hackers estão constantemente encontrando novas maneiras de explorar vulnerabilidades de segurança em sistemas, e call centers não são exceção. Na verdade, podem ser ainda mais vulneráveis do que outros negócios por causa da natureza de seu trabalho.

Uma das maiores ameaças à segurança do call center é o vazamento de dados. Isso pode acontecer de várias maneiras, como um funcionário acidentalmente enviando informações sensíveis para a pessoa errada, ou hackers ganhando acesso físico aos sistemas e roubando dados. Então, como você pode proteger a empresa?

Eduque os funcionários sobre a importância da segurança e do manuseio correto de informações sensíveis. Implemente políticas e procedimentos rigorosos para lidar com dados sensíveis. Use criptografia de dados para proteger informações, tanto em trânsito quanto em repouso. Monitore regularmente os sistemas para sinais de acesso não autorizado.

Outra grande ameaça à segurança do call center são as redes não segmentadas, o que significa que a rede usada pelo call center não é segregada do resto da rede da empresa. Isso pode ser um problema porque uma violação de segurança em outra parte da rede também pode afetar o call center.

Por essa razão, é importante segmentar o call center do resto da rede da empresa por firewalls ou redes privadas virtuais (VPNs).

Também é importante ter políticas e procedimentos de segurança em vigor que restrinjam o acesso à rede do call center. Apenas pessoal autorizado deve ter acesso, e devem ser capazes de fazer isso apenas de locais aprovados.

Phishing é um tipo de ataque cibernético que envolve hackers enviando emails ou mensagens fraudulentas na tentativa de enganar as pessoas para que lhes forneçam informações sensíveis. Isso pode ser um problema para call centers porque os funcionários podem ser enganados para dar aos hackers acesso ao sistema.

Para ajudar a proteger contra ataques de phishing, é importante educar os funcionários sobre como identificá-los. Também é uma boa ideia implementar medidas de segurança, como autenticação de dois fatores, que torna mais difícil para os hackers ganharem acesso aos sistemas.

Os esquemas de engenharia social estão se tornando cada vez mais sofisticados, e os funcionários do call center são frequentemente a primeira linha de defesa contra esses ataques. Hackers exploram esquemas de engenharia social para enganar os funcionários e fazê-los divulgar informações sensíveis ou dar-lhes acesso ao sistema.

A educação é a melhor maneira de se proteger contra ataques de engenharia social. Os funcionários devem estar cientes de sinais de alerta, como solicitações inesperadas de informações ou chamadas de números desconhecidos.

Ransomware e malware são ambos tipos de software malicioso que podem ser usados para atacar call centers. Ransomware pode ser usado para criptografar dados sensíveis e exigir um resgate pela chave de descriptografia, enquanto malware pode ser usado para desabilitar sistemas ou roubar dados.

Implementar medidas de segurança, como criptografia e backups regulares, pode ajudar a prevenir esses tipos de ataques. Também é uma boa ideia ter uma política de segurança em vigor que exija que os funcionários relatem qualquer email ou mensagem suspeita.

Embora o VoIP seja geralmente considerado mais seguro do que as linhas telefônicas tradicionais, ainda existem alguns riscos associados a ele. Por exemplo, se seu sistema VoIP não estiver configurado corretamente, pode ser possível para hackers interceptarem suas chamadas. No entanto, se você estiver usando criptografia de chamadas e software de call center seguro que seja compatível com todos os regulamentos e padrões de segurança, não há nada com que se preocupar.

Criptografia é um processo pelo qual dados legíveis são convertidos em um formato ilegível. Isso garante que apenas indivíduos autorizados possam acessar as informações. A criptografia é frequentemente usada em conjunto com outras medidas de segurança, como senhas ou biometria, para proteger ainda mais os dados. Portanto, desde que as chaves de criptografia sejam mantidas seguras, essa pode ser uma maneira extremamente eficaz de proteger dados.

IVR é um tipo de sistema de chamadas automatizado que permite que os clientes interajam com uma empresa por telefone inserindo suas respostas a perguntas pré-gravadas. Os sistemas IVR são geralmente considerados muito seguros, pois não requerem interação humana e todas as chamadas são normalmente gravadas.

Protege as informações de seus clientes de serem acessadas por indivíduos não autorizados. Além disso, pode ajudar a prevenir fraudes e outros tipos de crimes cibernéticos. Melhorar a segurança do seu call center também pode ajudar a aumentar a satisfação do cliente e construir confiança em sua marca.

Eles devem usar uma conexão de internet segura (sem redes públicas) para proteger o acesso remoto, criar e gerenciar senhas fortes, acessar suas contas de trabalho apenas de dispositivos confiáveis e garantir que façam logout completamente de suas contas quando terminarem de trabalhar. Seguindo essas medidas de segurança simples, os agentes de call center que trabalham em casa podem ajudar a proteger seus dados e informações de trabalho.

Mantenha-se em conformidade com nossa lista de verificação de conformidade do call center. Saiba mais sobre segurança de rede, proteção de dados, PCI DSS e muit...

Lista de verificação abrangente de requisitos do call center cobrindo software, internet, equipamento, tecnologia, CRM, recursos de chamadas, pessoal, conformid...

Otimize a qualidade das chamadas com nossa lista de verificação de QA! Melhore o atendimento ao cliente, aumente a eficiência e garanta experiências de primeira...